Se espera que el costo anual de la ciberdelincuencia a nivel mundial alcance los 9,5 billones de dólares en 2024. Esto se suma al aumento de los daños a los que se enfrentan las organizaciones debido a la ciberdelincuencia, que se prevé que alcance los 10,5 billones de dólares en 2025.

Estas estadísticas indican que las organizaciones se enfrentan a una batalla interminable para mantener sus sistemas y datos a salvo de diversas amenazas de ciberseguridad.

En este artículo, exploraremos las 10 principales amenazas de ciberseguridad de las que las empresas deben tener cuidado en 2024.

Puntos clave

- Los ciberataques suponen la mayor amenaza de ciberseguridad para las empresas.

- Algunas de las principales amenazas actuales a la ciberseguridad son los ataques de ingeniería social más inteligentes, las amenazas geopolíticas, las ciberamenazas basadas en la nube y las amenazas relacionadas con la escasez de profesionales cualificados en ciberseguridad y las vulnerabilidades de terceros.

- Infórmate sobre las mejores prácticas que puedes aplicar para proteger tus sistemas y datos de los ciberataques.

¿Cómo protegerse de los ciberataques?

Elevados riesgos de ciberseguridad: 13 ciberataques por segundo

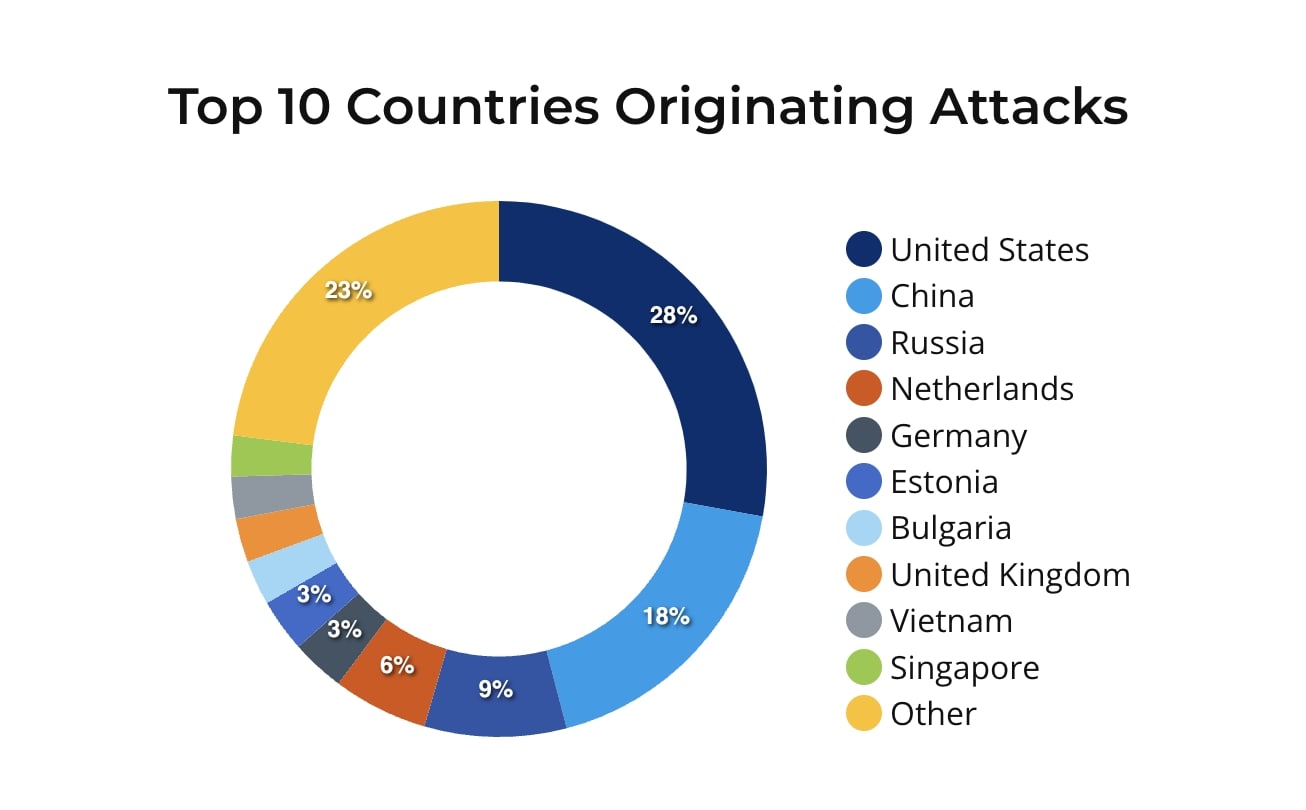

En 2023 se produjeron 420 millones de ciberataques, lo que equivale a 13 ataques por segundo, según un informe de ForeScout Verdere Labs. Estos ataques se originaron en 212 países, con un 28% procedente de Estados Unidos. También hubo un aumento de los ataques procedentes de China.

“El 48% de los ataques procedían de [direcciones IP] gestionadas por [proveedores de servicios de Internet], el 32% de organizaciones de los sectores empresarial, gubernamental y otros, y el 10% de proveedores de alojamiento o en la nube. Esto refleja un aumento en el uso de dispositivos comprometidos para lanzar ataques, ya sea directamente o a través de ‘proxies residenciales’”, según Forescout Vedere Labs.

Las 10 principales amenazas a la ciberseguridad

1. Ciberataques

Diversos tipos de ciberataques suponen la mayor amenaza para la ciberseguridad de empresas, particulares y gobiernos. Incluyen malware, phishing, ransomware y otras formas de software malicioso.

Los ciberataques pueden causar daños y destrucción significativos a los sistemas o redes atacados. Pueden interrumpir las operaciones, provocando tiempos de inactividad y una disminución de la productividad, lo que perjudica especialmente a las organizaciones que dependen en gran medida de la tecnología.

Además, las consecuencias de los ciberataques pueden extenderse más allá del sistema o red objetivo. Por ejemplo, un ciberataque contra infraestructuras críticas, como una red eléctrica, puede amenazar la seguridad nacional y tener un impacto de gran alcance en la sociedad.

2. Amenazas geopolíticas

El aumento de los ciberataques ha cambiado drásticamente el entorno geopolítico. Los ciberataques se han convertido en una nueva herramienta para las naciones que utilizan actores estatales y no estatales para atacar a gobiernos, empresas e incluso individuos.

Estos tipos de ciberataques pueden tener consecuencias importantes, como amenazar la seguridad nacional, dañar la economía y desestabilizar gobiernos.

El uso de los ciberataques con fines políticos, conocido como ciberguerra, se ha convertido en una gran preocupación para la seguridad mundial. Estos ataques pueden causar daños e interrupciones importantes a instituciones financieras, organismos gubernamentales e infraestructuras críticas.

Además, la naturaleza evolutiva de la tecnología ha facilitado que los actores maliciosos lleven a cabo estos ciberataques, complicando aún más el ya complejo entorno geopolítico.

3. Amenazas que plantea la tecnología Deepfake

Los deepfakes utilizan inteligencia artificial (IA) para crear vídeos, grabaciones de audio e imágenes falsas realistas y convincentes. Una de las mayores preocupaciones de la tecnología deepfake es que potencialmente puede suplantar a ejecutivos de alto nivel, lo que puede tener consecuencias significativas para organizaciones e individuos.

Por ejemplo, los hackers pueden utilizar la tecnología deepfake para crear grabaciones de audio o vídeos falsos de ejecutivos compartiendo información corporativa sensible. Esto puede dañar la reputación de la organización y causar estragos en sus finanzas.

Además, los malos actores pueden utilizar deepfakes para manipular las cotizaciones bursátiles creando vídeos falsos de un ejecutivo dando a conocer información falsa sobre una empresa concreta, lo que probablemente provoque pérdidas financieras para las partes interesadas y los inversores.

Y el hecho de que los hackers puedan utilizar la IA para crear estos deepfakes hace aún más difícil para las organizaciones detectarlos y prevenirlos. Esto se debe a que la IA puede aprender y adaptarse, lo que hace que las imágenes y vídeos deepfake sean aún más realistas cada vez que se duplican.

Por ello, los métodos tradicionales de detección de imágenes y vídeos falsos son cada vez menos eficaces. Sin embargo, a medida que evolucionan las herramientas de generación de deepfakes, también lo hacen los detectores de deepfakes.

4. Ciberamenazas basadas en la nube

Las amenazas basadas en la nube tienen como objetivo sistemas, redes, aplicaciones y datos basados en la nube. Estas amenazas tienen como objetivo comprometer la disponibilidad, integridad y confidencialidad de los recursos basados en la nube, lo que puede conducir a violaciones de datos, pérdidas financieras y daños a la reputación de una empresa.

Algunos ejemplos comunes de amenazas a la ciberseguridad basadas en la nube incluyen:

- Interfaces de programación de aplicaciones desprotegidas : Las API conectan servicios y aplicaciones basados en la nube. El riesgo cibernético es que los hackers pueden explotarlas para acceder a datos sensibles si no están debidamente protegidas.

- Configuraciones de la nube que no son seguras: Si las empresas no configuran y protegen adecuadamente sus sistemas y recursos basados en la nube, pueden ser vulnerables a ciberataques.

- Ataques de malware y ransomware: Los atacantes utilizan malware para infectar los sistemas basados en la nube, robar datos y/o interrumpir las operaciones empresariales. El ransomware, un tipo de malware, cifra los datos de una organización y luego pide un rescate para liberarlos.

5. Vulnerabilidades de IoT

Se prevé que el número de dispositivos IoT casi se duplique, pasando de 15.100 millones en 2020 a más de 29.000 millones en 2030. Como el número de dispositivos de la Internet de las Cosas (IoT) crece constantemente, también lo hace el potencial de las ciberamenazas.

Esto se debe a que los ciberdelincuentes disponen de una gama más amplia de dispositivos para atacar y explotar, lo que provoca más ciberataques.

Las amenazas a la seguridad informática más importantes para el ecosistema del Internet de las Cosas son las redes de bots y los ataques distribuidos de denegación de servicio (DDoS). Los ciberdelincuentes pueden controlar botnets, que son redes de dispositivos comprometidos, para llevar a cabo sus explotaciones maliciosas, como lanzar ataques DDoS, que pueden interrumpir los servicios en línea y los sitios web.

Además, muchos dispositivos IoT son vulnerables a fallos de ciberseguridad conocidos porque no reciben actualizaciones de software periódicas. Por ello, los hackers pueden aprovecharse de estos fallos para obtener acceso no autorizado a los dispositivos y redes de las organizaciones.

6. Ciberamenazas de terceros

Las ciberamenazas de terceros se refieren a los posibles riesgos y ataques de ciberseguridad que se originan en fuentes externas, como los sistemas de proveedores y contratistas o las redes o sistemas ajenos a las organizaciones.

Los terceros que no dispongan de medidas de ciberseguridad adecuadas pueden plantear riesgos importantes para la información sensible de sus socios comerciales.

Las ciberamenazas de terceros pueden comprometer la seguridad e integridad de los datos y sistemas de sus socios, interrumpiendo las operaciones y causando pérdidas económicas y daños a su reputación.

Los ciberdelincuentes suelen atacar los sistemas de terceros para acceder a las redes y los datos de sus socios comerciales más grandes.

7. Ataques de ingeniería social más inteligentes

Los ataques de ingeniería social son cada vez más sofisticados y selectivos, ya que los ciberdelincuentes combinan la ingeniería social con otros tipos de ataques, como el ransomware, para que a las organizaciones y a sus empleados les resulte más difícil detectarlos y defenderse de ellos.

Una de las principales razones de la creciente sofisticación de los ataques de ingeniería social es el rápido desarrollo de la tecnología. Gracias a la proliferación de las redes sociales y a la creciente dependencia de Internet, los hackers tienen más acceso a la información personal de sus objetivos, lo que facilita el desarrollo de ataques convincentes y personalizados.

Estos ciberdelincuentes también pueden utilizar diversas herramientas y técnicas, como correos electrónicos de phishing y sitios web falsos, para que sus ataques parezcan más legítimos.

Además, los atacantes siempre evolucionan sus tácticas y estrategias para ir un paso por delante de las medidas de seguridad de las organizaciones y explotar las debilidades humanas.

Por ejemplo, los hackers pueden utilizar tácticas de ingeniería social y manipulación psicológica para engañar a los empleados y conseguir que entreguen datos sensibles de la empresa o realicen acciones que puedan comprometer la seguridad de sus organizaciones.

8. Ciberamenazas potenciadas por la IA

Aunque la IA puede revolucionar muchas industrias, supone una amenaza importante en lo que respecta a los ciberataques, porque los ciberdelincuentes pueden piratear los sistemas de IA.

Muchos actores maliciosos están intentando averiguar cómo utilizar la IA para acelerar sus ataques y emplear ataques de ingeniería social más eficaces y sofisticados.

A medida que la IA se hace más autónoma y avanzada, se hace aún más susceptible a los ciberataques. Y esto podría tener graves consecuencias para las industrias que cada vez utilizan más la IA, como las finanzas, el transporte, la sanidad y la defensa.

Los malos actores también pueden utilizar la IA para recopilar y analizar grandes cantidades de datos, lo que facilita la detección y explotación de vulnerabilidades en los sistemas de las organizaciones.

El software de IA utilizado en sistemas de control industrial, vehículos autoconducidos y otros sistemas autónomos también puede plantear considerables problemas de ciberseguridad si no están protegidos adecuadamente.

Un ciberataque contra estos sistemas puede tener graves consecuencias, como la interrupción de servicios esenciales y causar lesiones físicas o incluso la muerte.

9. Escasez de profesionales cualificados en ciberseguridad

El déficit de cualificación en ciberseguridad significa que las empresas no disponen de suficientes profesionales de la ciberseguridad cualificados y con experiencia para proteger sus sistemas y datos de las ciberamenazas.

Esta brecha se ha convertido en un importante problema de ciberseguridad porque la oferta de profesionales cualificados es insuficiente para satisfacer la demanda, lo que dificulta a las organizaciones la defensa frente a los ciberataques.

Por ello, las empresas son vulnerables a diversas ciberamenazas, como ataques de malware, ataques de ransomware y violaciones de datos.

Además, la falta de profesionales cualificados hace que las organizaciones no tengan los conocimientos necesarios para defenderse de las complejas amenazas a la ciberseguridad.

Dado que los malos actores desarrollan continuamente sus tácticas, las empresas deben contar con empleados de ciberseguridad altamente cualificados que puedan mantenerse al día e incluso adelantarse a estos cambios.

10. Amenazas a la seguridad móvil

Los dispositivos móviles, incluidos los teléfonos inteligentes, las tabletas y los wearables, se han convertido en herramientas de productividad cada vez más esenciales en el mundo actual del trabajo desde casa. Sin embargo, también son objetivos ideales para los ciberdelincuentes.

Por un lado, los dispositivos móviles suelen perderse o ser robados, lo que los convierte en objetivos fáciles para los delincuentes, cibernéticos o no. En consecuencia, los datos confidenciales de la empresa y la información personal pueden acabar en manos de estos malos actores y ser utilizados con fines maliciosos.

Además, los ciberdelincuentes están utilizando programas espía desarrollados específicamente para espiar las aplicaciones de mensajería encriptada. Y estos hackers también están utilizando malware móvil para lanzar ataques de denegación de servicio.

Además, las nuevas versiones de los sistemas operativos para dispositivos móviles y las frecuentes actualizaciones de software pueden crear vulnerabilidades que los ciberdelincuentes pueden aprovechar para acceder a los dispositivos y datos de los usuarios.

¿Cómo protegerse de los ciberataques?

Hay varias prácticas recomendadas que las empresas pueden aplicar para proteger sus sistemas y datos de los ciberataques.

- Implantar políticas de contraseñas fuertes: Uno de los pasos más esenciales que pueden dar las empresas para proteger sus datos es aplicar políticas de contraseñas seguras. Esto incluye exigir a los empleados que creen contraseñas fuertes y únicas, que las cambien con regularidad y que utilicen la autenticación multifactor para mayor seguridad.

- Educar a los empleados: Una de las mejores formas de protegerse contra las ciberamenazas es educar a los empleados sobre las mejores prácticas de ciberseguridad. Esto incluye formarles para que creen contraseñas seguras, instalen las mejores VPN, identifiquen las estafas de phishing y manejen la información sensible.

- Cifrar los datos: Para proteger sus datos sensibles, las organizaciones deben cifrarlos, tanto si están en tránsito como en reposo. De ese modo, aunque los actores de amenazas accedan a los datos, no podrán leerlos.

- Mantener actualizados los sistemas y el software: Las empresas deben actualizar periódicamente sus sistemas operativos y el software de todos los dispositivos, es decir, ordenadores, tabletas, dispositivos móviles y wearables. Esto incluye actualizar los navegadores web, el software antimalware y antivirus, y todas las aplicaciones que los empleados utilizan para hacer su trabajo.

- Supervisar y analizar el tráfico de red: Las organizaciones deben implantar sistemas de detección y prevención de intrusos para controlar y analizar el tráfico de su red en busca de actividades sospechosas.

- Utilizar la autenticación multifactor: Con la autenticación multifactor, hay una capa adicional de seguridad porque obliga a los empleados a proporcionar información adicional, como códigos enviados a sus dispositivos móviles, para acceder a sus cuentas. Esto ayuda a evitar que los actores de amenazas se infiltren en los sistemas y accedan a los datos si las contraseñas están comprometidas.

- Supervisar y auditar los sistemas de terceros: Las organizaciones deben supervisar y auditar periódicamente los sistemas y redes de proveedores y contratistas externos para asegurarse de que cumplen los requisitos de seguridad establecidos en sus contratos. Esto puede ayudar a identificar cualquier posible vulnerabilidad o brecha en sus sistemas.

- Implantar una política de ciberseguridad: Es fundamental que las organizaciones dispongan de políticas formales de ciberseguridad que describan las mejores prácticas que deben seguir los empleados, junto con las consecuencias de no seguirlas.

- Realizar auditorías de seguridad periódicas: Es crucial que las organizaciones realicen periódicamente auditorías de seguridad para poder detectar cualquier punto débil en sus sistemas y procesos. Al hacerlo, pueden tomar la iniciativa de aplicar medidas para mejorar sus prácticas de ciberseguridad y proteger sus datos corporativos sensibles.

notiveraz