A principios de 2001, Bill Gates enviaba un memorando (una forma de llamar al envío de un email a toda la empresa) que marcó un momento histórico.

Reconocía que: “…había sido objeto de críticas por parte de algunos de sus clientes más importantes (agencias gubernamentales, compañías financieras y otros) por los problemas de seguridad en Windows, problemas que estaban siendo puestos en primer plano por una serie de gusanos autorreplicantes y ataques vergonzosos”.

Así que se supone que algo tenía que cambiar, de manera drástica. Poner foco en la Ciberseguridad. Huir de esos “gusanos autorreplicantes”. Windows estaba amenazado por malware que hoy nos parecería un chiste.

A final de ese mismo año lanzarían Windows XP y la cosa fue a peor. Más ataques y más problemas.

Pero la estrategia germinó. Pasaron muchos años hasta que pudieron recoger algún fruto de aquella iniciativa… porque los hubo. Vamos a repasar en qué pilares se basó la iniciativa para cambiar el rumbo.

Microsoft ha dedicado 15 años a consolidar una estrategia que ha repercutido en la Ciberseguridad a nivel global

Medidas activas y desarrollo seguro

Los “gusanos autorreplicantes” eran simplemente malware que, aprovechando cualquier fallo compartido entre todos los Windows, les permitía ejecutarse e infectar a otros. Un crecimiento exponencial. Esos fallos eran fundamentalmente vulnerabilidades del código.

Y así, el enemigo no era tanto cada virus o gusano individual, sino luchar contra las vulnerabilidades que hacían posible su replicación en cada Windows conectado a la red. Y contra eso se enfocó en su siguiente sistema operativo: Windows Vista.

Tenía que haber salido en 2004, pero no lo hizo hasta 2006. Se retrasó por el intento de hacerlo más seguro. Uno de sus grandes logros fue incorporar ASLR, que impide que un mismo fallo sea explotable de igual forma en todos los Windows.

O sea, eliminó la posibilidad de que se programasen “gusanos autorreplicantes”. Y, excepto con horribles excepciones como Wannacry, que consiguió eludir la protección ASLR, es cierto que en general se consiguió erradicar en buena parte esa plaga.

Con Vista, a pesar de su mala fama en la usabilidad, se avanzó sustancialmente en tecnologías básicas para luchar contra el malware y su forma de aprovechar los fallos. Puso la primera piedra. El proyecto de nuevo sistema no cuajó hasta Windows 7, pero sentó las bases.

Con Vista Microsoft sentó las bases de la lucha efectiva contra el malware, aunque ésta no cuajó hasta Windows 7.

Aunque muchos usuarios no lo percibieran, a partir de ese año, la versión servidor de Windows y las interioridades del sistema comenzaron a contener un buen puñado de medidas destinadas a erradicar cómo se explotaban las vulnerabilidades más comunes.

Tecnologías más o menos eficaces como CFG, MemGC, CIG, ACG… van abriéndose camino silenciosamente para protegernos. Aunque como suele ocurrir en las tecnologías defensivas, llaman más la atención por sus fracasos que por sus éxitos.

Y todas esas funciones se programaron bajo el paraguas de una metodología de desarrollo seguro llamada Secure Systems Development Life Cycle, una manera de programar que ponía la ciberseguridad en el centro. Este proyecto de programación más segura también se complementará cuando parte del código se pase de C a Rust para aliviar la carga de la gestión de memoria que tantos fallos provoca.

El Blue Hat Prize

Hasta 2011, Microsoft ofrecía recompensas para cazar a los creadores de malware. Habitualmente 250.000 dólares por quien ofreciera una pista que permitiese detener al creador de algún virus importante del momento. MyDoom, Conficker, Blaster… No resultó en una estrategia sostenible.

A partir de 2011 se planteó algo completamente diferente. Decidió premiar con 250.000 dólares a cualquier investigador que ofreciera una mejora técnica en Windows para detener el malware. Invertir en técnicas y medidas de protección en vez de en castigar. Y así lo hizo.

Desde entonces implementaron muchas fórmulas que hoy en Windows 10 ayudan a que sea más difícil para el malware replicarse, y lo hicieron escuchando a la comunidad e investigadores.

Antivirus incluido en Windows

En junio de 2003, Microsoft anunció la adquisición de la tecnología antivirus. Las casas antivirus miraban con recelo. ¿Un antivirus por defecto en Windows?

A pesar de todas las dudas, la empresa finalmente hizo una buena jugada. Introdujo una herramienta muy simple (Malicious Software Removal Tool), que se lanzaba de vez en cuando en el sistema y eliminaba los virus más conocidos, nada muy avanzado.

¿Qué pretendía Microsoft con este movimiento? El objetivo era cuidar a los usuarios, pero también capitalizar los metadatos. Lo que consiguió fue una buena foto del malware que había “ahí fuera” y así sabía de primera mano qué pasaba en sus sistemas más desprotegidos para, de nuevo, mejorar sus defensas.

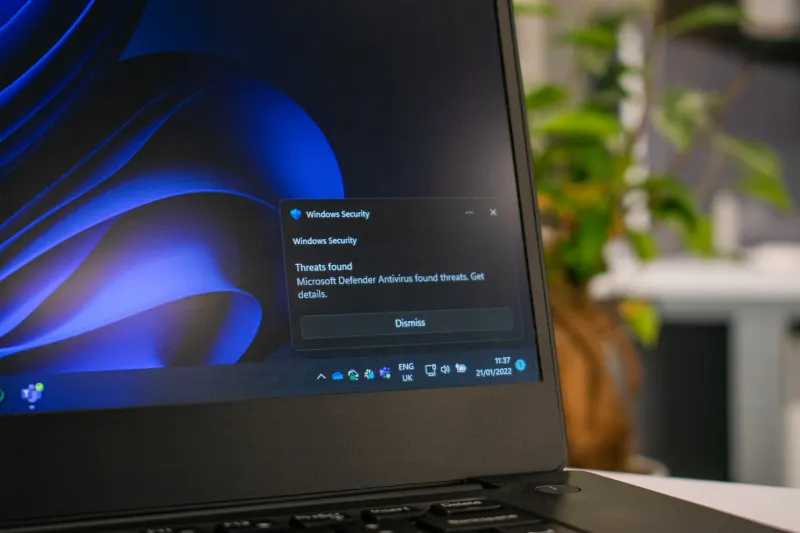

Luego vino Windows Defender, que comenzó a estar residente y aun así pudo convivir con los antivirus tradicionales. Más tarde Windows 10 ha convertido a Defender en toda una estrategia de seguridad en el sistema operativo.

“Defender” es un paraguas que aúna una política global de Ciberseguridad de Microsoft no solo en el escritorio sino en la nube.

EMET y Windows 10

En 2009 se lanzó una herramienta llamada EMET destinada no tanto a detectar virus (que había millones), sino a frustrar las técnicas que usaban para propagarse (de las que existen solo decenas). Era gratuita y casi “amateur”.

Sin embargo, su importancia fue creciendo y tras seis años de desarrollo se abandonó en favor de incluir de serie sus mejoras en Windows 10. Así, este incorpora mejoras para detener la explotación de vulnerabilidades y por tanto malware que han probado su eficacia en un entorno no de “producción”.

Aunque poco conocida, EMET es una herramienta que realmente asustaba a los atacantes y hoy por hoy, incorporadas de serie, han hecho a Windows 10 mucho menos apetecible para el malware.

¿Y todo esto qué significa?

La moraleja es que una estrategia de Ciberseguridad sólida, con varios frentes abiertos, global y en un entorno cambiante, no recoge frutos en el primer momento.

Microsoft necesitó casi 15 años (de 2001 cuando se redactó el memorando hasta 2015 que salió Windows 10) para consolidar una estrategia que ha repercutido en la Ciberseguridad a nivel global y entre tanto, por supuesto, han sufrido fracasos y han aparecido muchos hitos nuevos y retos que afrontar.

Esto es una ventana deslizante, pero se le ha ganado un buen terreno. La amenaza no ha desaparecido, sino que ha mutado hacia algo que se debe seguir combatiendo con otras armas y necesitará nuevas y mejores estrategias.

Pero esos argumentos o la interminable carrera de fondo que supone la ciberseguridad, no deben ser suficientes como para olvidar que nunca es tarde para empezar una estrategia ambiciosa.

notiveraz